Kerio Control سیستم تشخیص و پیشگیری از نفوذ (IDS/IPS) به نام Snort را یکپارچه میکند که از فایروال و شبکه محلی در برابر نفوذهای شناختهشده شبکه محافظت مینماید. نفوذ شبکه به ترافیک شبکهای اطلاق میشود که میتواند بر عملکرد یا امنیت میزبان هدف تاثیر بگذارد.

بر اساس شدت نفوذ (بالا، متوسط، پایین)، سیستم IPS در Kerio Control میتواند اقداماتی چون رد و ثبت، تنها ثبت، یا عدم انجام هیچگونه عملیاتی را در مواجهه با نفوذهای شناساییشده انجام دهد. گزینه “ثبت” به طور خودکار ورودیهای هشدار IPS را در گزارشهای امنیتی تولید میکند.

تشخیص

یکی از ویژگیهای معمول نفوذها، مشروع به نظر رسیدن آنهاست و شناسایی چنین ترافیکی و فیلتر کردن آن به سادگی با استفاده از قوانین ترافیک دشوار است. برای مثال، نفوذ Denial of Service را در نظر بگیرید — تعداد زیادی ارتباط روی یک پورت برقرار میشود تا منابع سیستم برنامه سرور مصرف شده و هیچ کاربر دیگری نتواند به آن متصل شود. با این حال، فایروال این عمل را فقط به عنوان دسترسی به یک پورت مجاز در نظر میگیرد.

توجه: سیستم پیشگیری از نفوذ در تمامی رابطهای شبکهای گروه Internet Interfaces کار میکند. این سیستم نفوذهای شبکهای که از اینترنت میآیند را شناسایی و مسدود میکند، نه از میزبانهای شبکههای محلی یا کلاینتهای VPN. استفاده از NAT برای IPv4 ضروری است. تشخیص نفوذ قبل از اعمال قوانین ترافیک انجام میشود.

راهحل

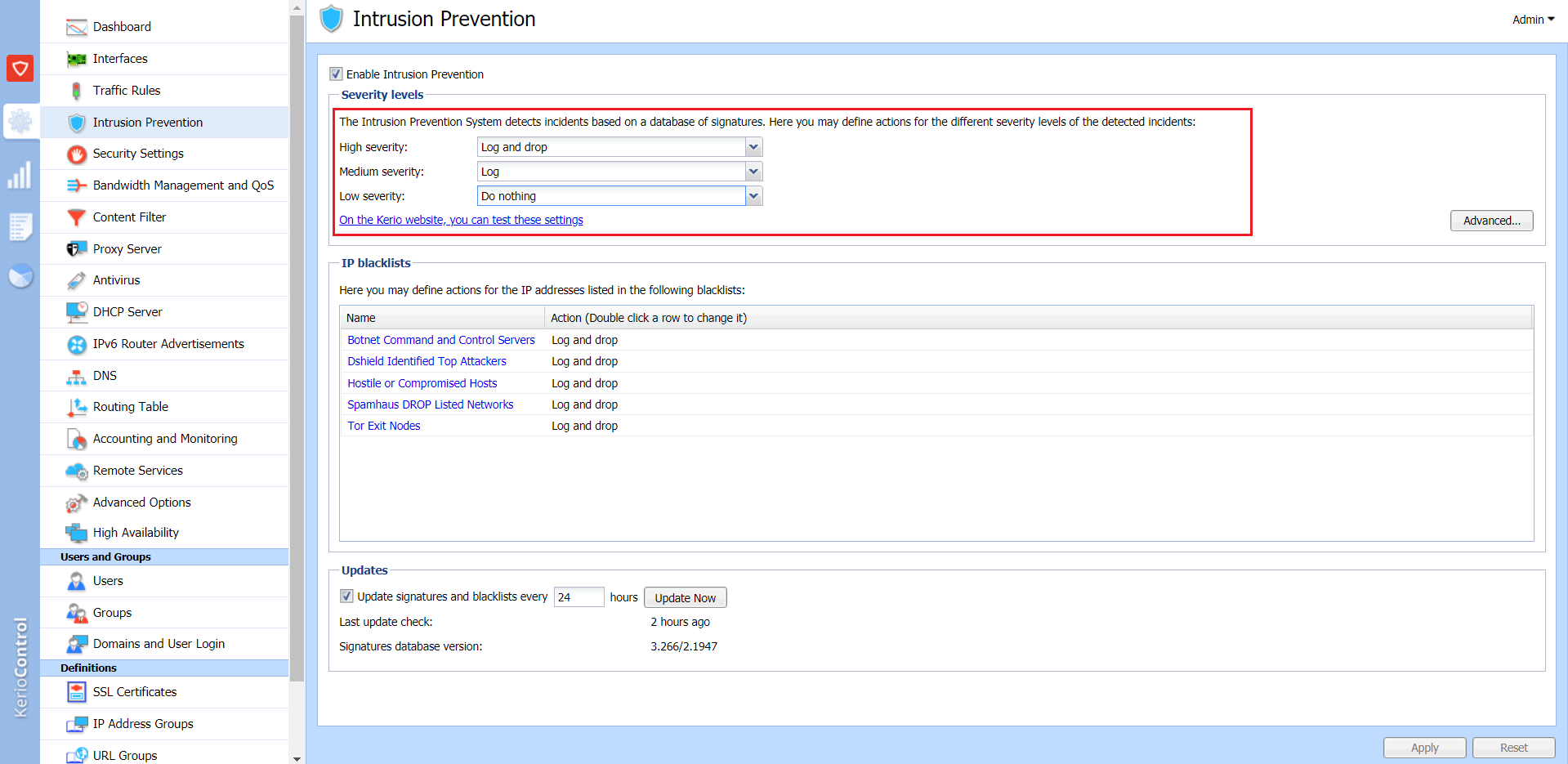

در رابط مدیریت، به مسیر Configuration > Intrusion Prevention بروید.

گزینه Enable Intrusion Prevention را فعال کنید.

سطوح شدت را در حالت پیشفرض باقی بگذارید. Kerio Control سه سطح شدت نفوذ را تمایز میدهد:

شدت بالا — فعالیتی که احتمال تلاش نفوذ مخرب در آن بسیار زیاد است (مثلاً فعالیت شبکهای تروجان).

شدت متوسط — فعالیت مشکوک (مثلاً ترافیک با پروتکل غیر استاندارد در پورت استاندارد پروتکل دیگر).

شدت پایین — فعالیت شبکهای که تهدید امنیتی فوری را نشان نمیدهد (مثلاً اسکن پورت).

برای تست سیستم پیشگیری از نفوذ برای IPv4 و IPv6، روی لینک “On the Kerio website, you can test these settings” کلیک کنید. در طول تست، سه نفوذ ساختگی بیخطر با شدتهای بالا، متوسط و پایین به آدرس IP فایروال شما ارسال میشود.

روی گزینه Apply کلیک کنید.

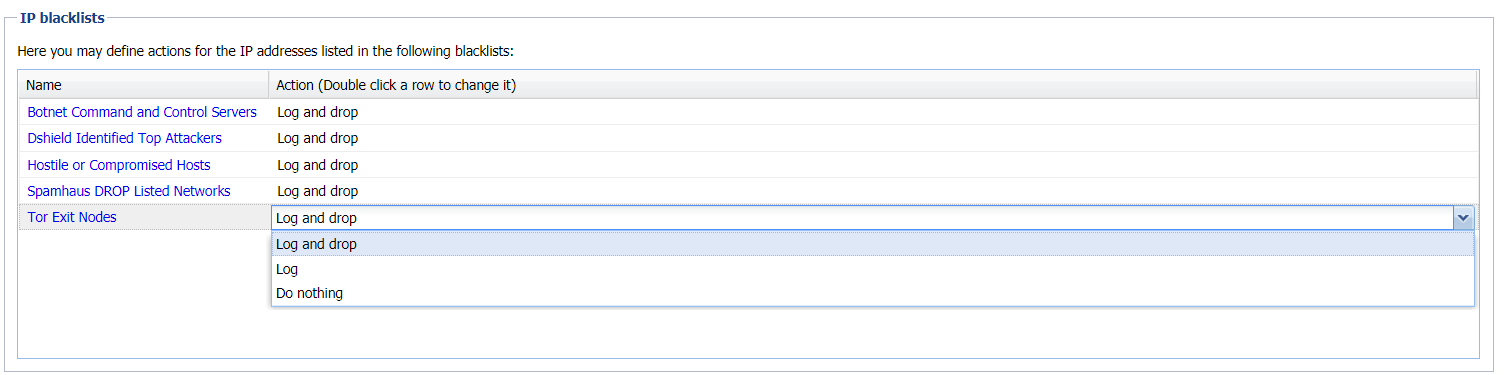

بلکلیستهای IP

Kerio Control این امکان را فراهم میآورد که ترافیک مربوط به آدرسهای IP نفوذگران شناختهشده (بلکلیستها) را ثبت و مسدود کند. این روش تشخیص و مسدودسازی نفوذگران بسیار سریعتر و کمهزینهتر از شناسایی انواع مختلف نفوذها است. با این حال، برخی معایب نیز دارد. بلکلیستها نمیتوانند تمامی آدرسهای IP نفوذگران ممکن را شامل شوند و ممکن است شامل آدرسهای IP مشتریان یا سرورهای قانونی نیز باشند. بنابراین، شما میتوانید برای بلکلیستها همانند نفوذهای شناساییشده، اقداماتی مانند ثبت و مسدود کردن، فقط ثبت، یا عدم انجام هیچگونه عملی را تنظیم کنید.

بهروزرسانی خودکار

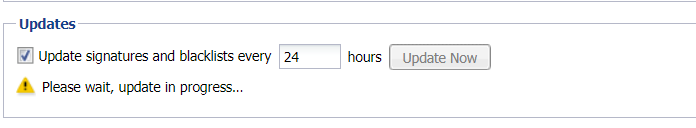

برای عملکرد صحیح سیستم تشخیص نفوذ، بهروزرسانی منظم پایگاههای داده نفوذهای شناختهشده و آدرسهای IP نفوذگران ضروری است.

در شرایط معمول، دلیلی برای غیرفعال کردن بهروزرسانی خودکار وجود ندارد — پایگاههای دادهای که بهروزرسانی نمیشوند، کارایی سیستم پیشگیری از نفوذ را کاهش میدهند.

توجه: بهروزرسانیهای خودکار بهصورت افزایشی انجام میشوند. اگر نیاز به انجام یک بهروزرسانی کامل دارید، روی گزینه Shift + Update now کلیک کنید.

مهم: برای بهروزرسانی پایگاههای داده، داشتن یک لایسنس معتبر Kerio Control یا نسخه آزمایشی ثبتشده ضروری است.

تأیید

گزارش امنیتی زمانی که فایروال نفوذی را شناسایی و مسدود میکند، این موضوع را گزارش خواهد داد.

نمونههای Log and Drop

IPS: Packet drop, severity: High, Rule ID: 1:2018131 ET WORM TheMoon.linksys.router 1, proto:TCP, ip/port:1.1.1.1:49879 (1-1-1-1.xyz.abc.def) -> 192.168.1.1:81 IPS: Packet drop, severity: Blacklist, Rule ID: 1:2500018 ET COMPROMISED Known Compromised or Hostile Host Traffic TCP group 10, proto:TCP, ip/port:1.1.1.1:51654 -> 2.2.2.2:19382

Log only

IPS: Alert, severity: Medium, Rule ID: 119:18 http_inspect: WEBROOT DIRECTORY TRAVERSAL, proto:TCP, ip/port:2.2.2.2:59373 -> 1.1.1.1:81 IPS: Alert, severity: Low, Rule ID: 1:2016150 ET INFO Session Traversal Utilities for NAT (STUN Binding Response), proto:UDP, ip/port:nn.nnn.nnn.n:3478 -> 10.0.0.35:53854

بدون نظر