برای پیکربندی یک قانون کشف شبکه در Zabbix بهمنظور شناسایی میزبانها و سرویسها، مراحل زیر را دنبال کنید:

از منوی گردآوری دادهها (Data collection) وارد بخش کشف (Discovery) شوید.

روی گزینه ایجاد قانون کشف (Create discovery rule) کلیک کنید، یا برای ویرایش یک قانون موجود، نام آن را انتخاب کنید.

تنظیمات و ویژگیهای قانون کشف را ویرایش و سفارشیسازی کنید.

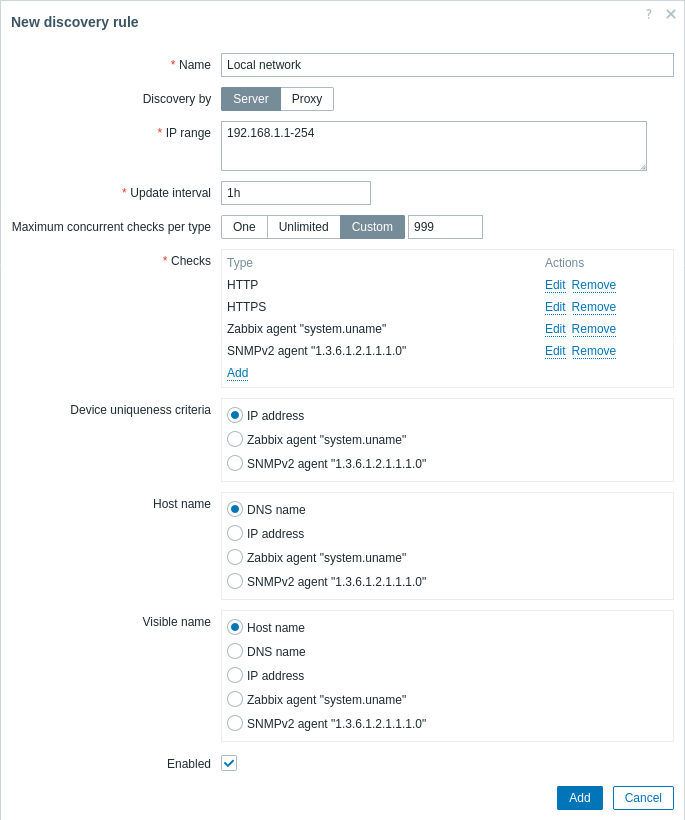

| پارامتر | توضیح |

|---|---|

| نام (Name) | نام یکتای قانون. برای مثال: «شبکه محلی». |

| کشف توسط (Discovery by) | مشخص میکند کشف توسط چه چیزی انجام شود: – Server: توسط سرور Zabbix – Proxy: توسط پراکسی Zabbix (که در فیلد نام پراکسی انتخاب میشود) |

| محدوده IP (IP range) | محدوده آدرسهای IP برای کشف. قالبهای پشتیبانیشده: – IP تکی: 192.168.1.33– بازه IP: 192.168.1-10.1-255 (محدود به کمتر از ۶۴هزار آدرس)– ماسک IP: 192.168.4.0/24 (پشتیبانی از:/16 تا /30 برای IPv4،/112 تا /128 برای IPv6)– لیست: 192.168.1.1-255, 192.168.2.1-100, 192.168.2.200, 192.168.4.0/24این فیلد از فاصله، تب و چند خط پشتیبانی میکند. |

| فاصله زمانی بروزرسانی (Update interval) | مشخص میکند Zabbix هر چند وقت یکبار این قانون را اجرا کند. فاصله زمانی پس از پایان اجرای قبلی محاسبه میشود تا تداخلی ایجاد نشود. پشتیبانی از پسوندهای زمانی مثل 30s, 1m, 2h, 1dماکروی کاربر هم قابل استفاده است. توجه: اگر مقدار ماکرو تغییر کند (مثلاً 1w → 1h) اجرای بعدی هنوز طبق مقدار قبلی انجام میشود. |

| حداکثر بررسی همزمان برای هر نوع (Maximum concurrent checks per type) | تعیین حداکثر تعداد thread (کارگر) برای هر بررسی سرویس، جهت پردازش موازی: – One: یک thread – Unlimited: تعداد نامحدود (نه بیشتر از مقدار StartDiscoverers)– Custom: عدد دلخواه بین ۰ تا ۹۹۹ نکته: بررسیهای SNMPv3 بهصورت غیرهمزمان تنها توسط یک کارگر انجام میشوند، پس افزایش کارگر تأثیری در سرعت ندارد. |

| بررسیها (Checks) | فهرست بررسیهایی که Zabbix برای کشف استفاده میکند. با کلیک روی آیکون میتوان بررسی جدیدی را در پنجره پاپآپ پیکربندی کرد. بررسیهای پشتیبانیشده: SSH, LDAP, SMTP, FTP, HTTP, HTTPS, POP, NNTP, IMAP, TCP, Telnet, Zabbix agent, SNMPv1/v2/v3 agent, ICMP ping. کشف مبتنی بر پروتکل از تابع net.tcp.service[] استفاده میکند (به جز SNMP که از OID استفاده میکند). بررسی عامل Zabbix بدون رمزنگاری انجام میشود.پارامتر «Ports» میتواند شامل: – پورت تکی: 22– بازه: 22-45– لیست: 22-45,55,60-70در نسخه 7.0 به بعد، همه بررسیها غیرهمزمان انجام میشوند (بهجز LDAP). بررسی HTTP/HTTPS از libcurl استفاده میکند. اگر libcurl موجود نباشد، HTTP مانند TCP عمل کرده و HTTPS کار نمیکند. |

| معیار یکتایی دستگاه (Device uniqueness criteria) | معیارهای یکتایی دستگاهها عبارتند از: – IP address: از ایجاد چند میزبان با IP یکسان جلوگیری میشود. – بررسی کشف: مانند بررسی Zabbix agent یا SNMP agent. نکته: این معیارها فقط برای کشف هستند، نه برای شناسایی میزبان در زمان انجام عملیات. در Zabbix فقط IP برای شناسایی میزبان استفاده میشود. |

| نام میزبان (Host name) | تعیین نام فنی میزبان ایجادشده از طریق: – DNS name (پیشفرض) – IP address – خروجی بررسی کشف (مثلاً Zabbix agent یا SNMP agent) برای اطلاعات بیشتر: [نامگذاری میزبان] |

| نام قابل مشاهده (Visible name) | تعیین نام قابل مشاهده میزبان از طریق: – نام میزبان فنی (پیشفرض) – DNS name – IP address – خروجی بررسی کشف |

| فعال (Enabled) | اگر این گزینه تیک خورده باشد، قانون فعال است و توسط Zabbix اجرا خواهد شد. در غیر این صورت، قانون غیرفعال است و اجرا نخواهد شد. |

فراتر رفتن از محدودیت File Descriptor

در صورت اجرای تعداد زیادی بررسی همزمان در فرآیند کشف شبکه، ممکن است مدیر کشف (Discovery Manager) با محدودیت File Descriptor سیستم مواجه شود.

میزان File Descriptor موردنیاز برابر است با حاصلضرب تعداد کارگرهای کشف (Discovery Workers) در عدد ۱۰۰۰. بهطور پیشفرض، Zabbix از ۵ کارگر استفاده میکند، در حالی که محدودیت نرم سیستم (Soft Limit) معمولاً حدود ۱۰۲۴ است.

اگر این محدودیت نزدیک به اشباع شدن باشد، Zabbix بهصورت خودکار تعداد بررسیهای همزمان مجاز برای هر نوع بررسی را کاهش میدهد و پیغام هشداری را در فایل لاگ ثبت میکند.

با این حال، اگر کاربر مقدار دلخواهی را برای گزینه «حداکثر بررسی همزمان برای هر نوع» تعیین کرده باشد که از مقدار محاسبهشده بیشتر باشد، Zabbix همان مقدار مشخصشده را برای یکی از کارگرها استفاده خواهد کرد.

نمونه کاربردی واقعی

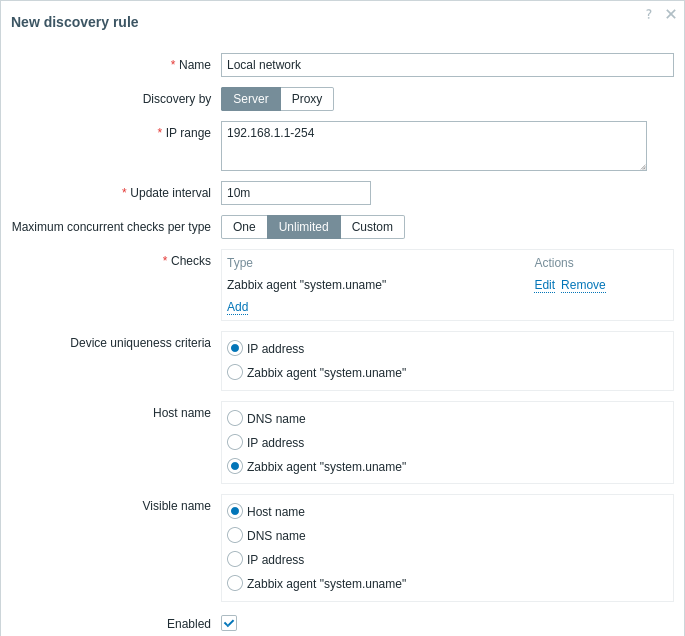

در این مثال قصد داریم فرآیند کشف شبکه را برای شبکه محلی با بازه IP زیر راهاندازی کنیم:192.168.1.1 تا 192.168.1.254

هدف ما از این پیکربندی عبارت است از:

شناسایی میزبانهایی که Zabbix Agent روی آنها در حال اجراست

اجرای فرآیند کشف هر ۱۰ دقیقه یکبار

افزودن میزبان به لیست مانیتورینگ در صورتی که زمان روشن بودن آن بیش از ۱ ساعت باشد

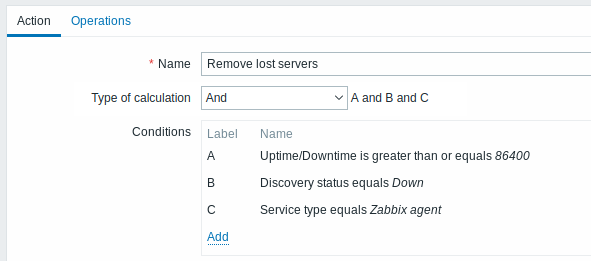

حذف میزبانهایی که بیش از ۲۴ ساعت خاموش بودهاند

اضافه کردن میزبانهای لینوکسی به گروه «Linux servers»

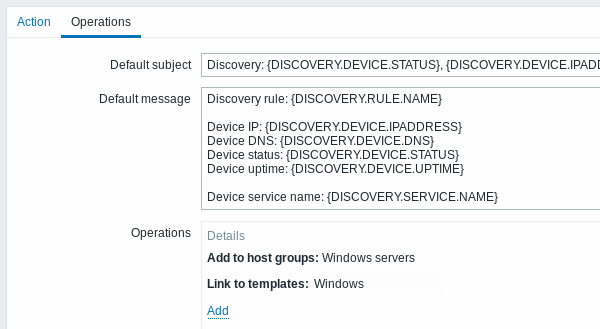

اضافه کردن میزبانهای ویندوزی به گروه «Windows servers»

اعمال تمپلیت «Linux» برای میزبانهای لینوکسی

اعمال تمپلیت «Windows» برای میزبانهای ویندوزی

مرحله اول

تعریف یک قانون کشف شبکه (Discovery Rule) برای بازه IP مشخصشده.

Zabbix با اتصال به Zabbix Agent و دریافت مقدار کلید system.uname، تلاش میکند میزبانها را در بازه IP بین 192.168.1.1 تا 192.168.1.254 شناسایی کند.

مقداری که از عامل دریافت میشود میتواند برای نامگذاری میزبانها مورد استفاده قرار گیرد و همچنین مبنایی برای اجرای اقدامات مختلف بر اساس نوع سیستمعامل باشد.

برای مثال، میتوان سرورهای ویندوز را به قالب «Windows» و سرورهای لینوکس را به قالب «Linux» متصل کرد.

این قانون هر ۱۰ دقیقه یکبار اجرا خواهد شد.

بهمحض افزودن این قانون، Zabbix بهصورت خودکار فرآیند کشف را آغاز کرده و رویدادهای مربوط به کشف را برای پردازشهای بعدی تولید خواهد کرد.

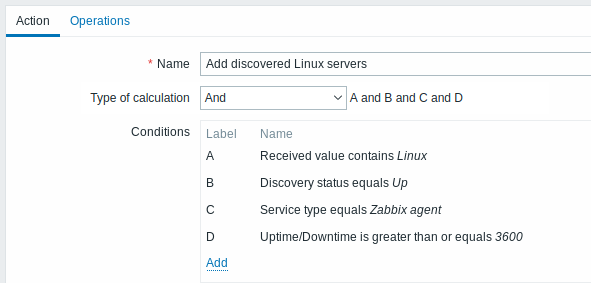

مرحله دوم

تعریف یک اقدام کشف (Discovery Action) برای افزودن سرورهای لینوکس کشفشده به گروه و قالب مربوط به آنها.

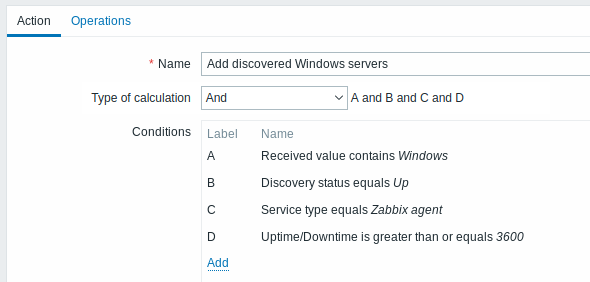

این اقدام زمانی فعال خواهد شد که:

سرویس «Zabbix agent» در وضعیت «فعال (up)» باشد

مقدار کلید

system.uname(که در تعریف قانون استفاده شده بود) شامل واژه «Linux» باشدزمان روشن بودن سیستم (Uptime) برابر یا بیش از ۱ ساعت (۳۶۰۰ ثانیه) باشد

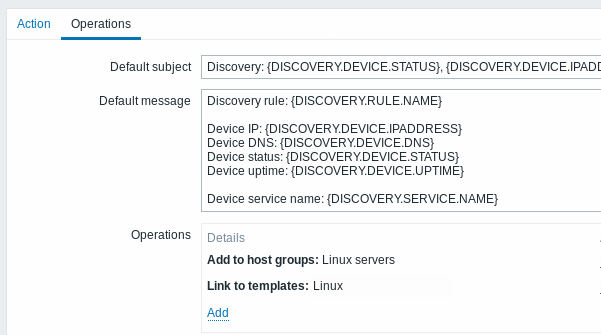

این اقدام عملیاتهای زیر را انجام خواهد داد:

میزبان کشفشده را به گروه «Linux servers» اضافه میکند (و در صورتی که قبلاً اضافه نشده باشد، آن را اضافه خواهد کرد)

میزبان را به قالب «Linux» متصل خواهد کرد. Zabbix بهطور خودکار فرآیند نظارت بر میزبان را آغاز کرده و از آیتمها و تریگرهای قالب «Linux» برای نظارت استفاده خواهد کرد.

مرحله ۳

تعریف یک اقدام کشف (Discovery Action) برای افزودن سرورهای ویندوز کشفشده به گروه و قالب مربوطه.

مرحله ۴

تعریف یک اقدام کشف (Discovery Action) برای حذف سرورهای از دست رفته

بدون نظر